Projekt Cyberbezpieczny Samorząd- na co przeznaczyć granty?

Wydłużono nabór wniosków do projektu „Cyberbezpieczny Samorząd”. Wprowadzone zostały też liczne zmiany w regulaminie projektu – poinformowało Centrum Projektów Cyfrowa Polska (CPPC).

Wnioski można składać do 13 października br. Pierwotnie nabór miał trwać do 30 września br., jednak CPPC, które jest partnerem wiodącym projektu, poinformowało o wydłużeniu terminu na składanie wniosków konkursowych do 13 października br. do godziny 16:00. Każdy samorząd może otrzymać dofinansowanie w wysokości od 200000 do 850000 zł. Wysokość dofinansowania oraz udział wkładu własnego będą wyznaczane dla poszczególnych jednostek terytorialnych na podstawie algorytmu i będą uzależnione od liczby mieszkańców i zamożności jednostki, czyli tzw. wskaźnika podatkowego odpowiedniego dla gmin, powiatów i województw. Wniosek o przyznanie Grantu Cyberbezpieczny Samorząd należy wypełnić za pomocą systemu informatycznego LSI, zamieszczonego na stronie internetowej https://lsi.cppc.gov.pl/beneficjent

Rozliczenie środków i harmonogram wypłat:

Rozliczenie środków finansowych w ramach projektu odbywa się poprzez trzy transze zaliczkowe:

- Pierwsza transza (30%): Wypłacana po złożeniu Ankiety przez Grantobiorcę, w ciągu 30 dni od podpisania Umowy.

- Druga transza (30%): Wypłacana w okresie 12 miesięcy od podpisania Umowy, po oświadczeniu o realizacji 70% postępu rzeczowego związanych z pierwszą transzą.

- Trzecia transza (40%): Wypłacana w okresie 18 miesięcy od podpisania Umowy, po oświadczeniu o realizacji 70% postępu rzeczowego związanych z drugą transzą.

Projekt grantowy może trwać maksymalnie 24 miesiące od dnia wejścia w życie Umowy, jednak nie dłużej niż do końca czerwca 2026 r. Zatem samorządy będą mogły rozliczyć w ramach projektu Cyberbezpieczny Samorząd działania zrealizowane od 1 czerwca 2023 r. do 30 czerwca 2026 r.

Ocena Wniosków o przyznanie Grantu trwa ok. 60 dni, liczonych od dnia złożenia wniosku w trakcie

prowadzonego naboru wniosków o przyznanie Grantów. – Źródło gov.pl

Na jakie rozwiązania z zakresu cyberbezpieczeństwa dokładnie samorządy mogą przeznaczyć pieniądze z dofinansowania?

Chętnie doradzimy i pomożemy w wypełnieniu wniosków oraz dalszym procesie.

Lista produktów i usług, które możemy Państwu zaproponować w ramach programu Cyberbezpieczny Samorząd znajduje się poniżej.

Szybki kontakt do naszych specjalistów, którzy doradzą i przygotują konfiguracje sprzętu, które mogą znacząco wpłynąć na podniesienie bezpieczeństwa infrastruktury i ułatwić pracę działom IT:

Krzysztof Nowacki: krzysztof_n@ht.poznan.pl, tel. 61 665 71 83

Grzegorz Lewandowski: grzegorz_l@ht.poznan.pl, tel. 61 665 71 65

Na końcu artykułu znajduje się również formularz z ankietą ułatwiającą wybór produktu/ usługi w ramach akcji Cyberbezpieczny Samorząd.

ROZWIĄZANIA IT SPEŁNIAJĄCE KRYTERIA CYBERBEZPIECZNY SAMORZĄD

Lista produktów i usług, które możemy Państwu zaproponować w ramach programu Cyberbezpieczny Samorząd.

SIEM/SOAR:

FortiSIEM

FortiSIEM to oferowana przez Fortinet ujednolicona platforma do korelowania zdarzeń i zarządzania ryzykiem. Udostępnia ona organizacjom kompleksowe, całościowe i skalowalne rozwiązanie obejmujące całą infrastrukturę – od Internetu rzeczy po chmurę. Jest wyposażona w opatentowane narzędzia analityczne umożliwiające precyzyjne zarządzanie bezpieczeństwem, wydajnością i standardami zgodności sieci. Więcej na naszej stronie: https://ht.poznan.pl/fortisiem-analityka-ueba-wykrywanie-i-raportowanie-w-jednym/

SecureVisio

SecureVisio, z pełną funkcjonalnością systemu SIEM, jest zintegrowanym, kompleksowym rozwiązaniem do obsługi incydentów i zarządzania podatnościami. SecureVisio SOAR to specjalistyczne rozwiązanie Security Orchestration, Automation and Response służące do automatyzacji zarządzania i reagowania na incydenty oraz usprawnienia innych procesów zarządzania bezpieczeństwem.

Zabezpieczenie danych:

Veeam backup

Veeam Backup & Replication to kompleksowa platforma umożliwiająca tworzenie kopii zapasowych, odzyskiwanie oraz monitorowanie WSZYSTKICH obciążeń, takich jak maszyny wirtualne, serwery fizyczne, stacje robocze, instancje chmurowe, aplikacje i nie tylko.

Veeam Data Platform. Kompleksowe rozwiązanie zapewniające bezpieczeństwo, odzyskiwalność i wolność danych w całym środowisku hybrydowym.

Ferro Backup System

Ferro Backup System™ (FBS) to profesjonalny, sieciowy system backupu i archiwizacji danych przeznaczony dla firm i instytucji. Ferro Backup System używa schematu kopiowania danych przez sieć. Możliwe jest wykonywanie kopii zapasowej plików i systemu ze wszystkich komputerów naraz, co oznacza jednoczesną archiwizację danych i kopiowanie systemów wszystkich komputerów podłączonych do sieci lokalnej. W przypadku backupu komputerów umożliwia także wykonanie kopii zapasowej systemu operacyjnego a także obrazu dysku twardego. Przy zakupie 100 licencji Professional cena 1 licencji dożywotniej wynosi 58 zł.

Cyfrowy bunkier Dell

Cyfrowy bunkier(Dell EMCCyber Recovery), opracowany przez Dell Technologies, to kompleksowe rozwiązanie oparte na systemach pamięci masowej Data Domain. Jego głównym celem jest zapewnienie ochrony danych poprzez tworzenie i przechowywanie kopii zapasowych w wyizolowanym środowisku. Metoda ta umożliwia odzyskiwanie danych po ataku, minimalizuje dostęp z zewnątrz i automatyzuje procesy związane z tworzeniem i przywracaniem backupów. Główną zaletą cyfrowego bunkra jest kompletna izolacja przechowywanych danych. Proces tworzenia kopii zapasowych jest wieloetapowy i odbywa się na urządzeniu o bardzo ograniczonym i krótkotrwałym cyklu wymiany danych.

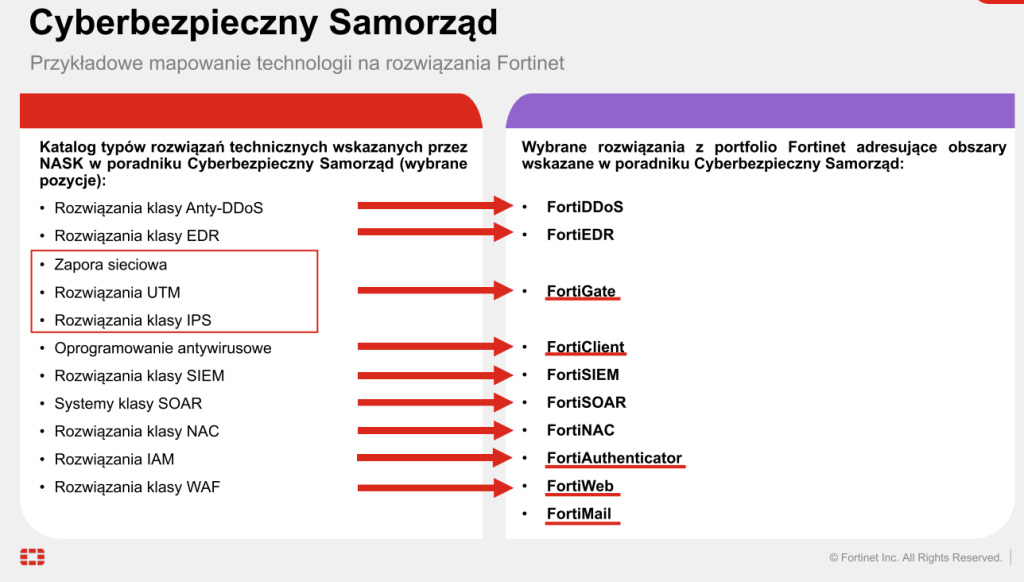

UTM:

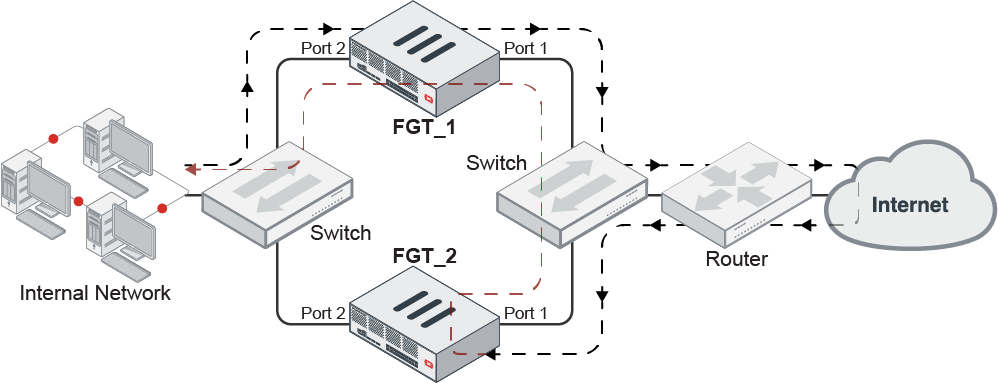

Fortinet UTM

Unified Threat Management (UTM) – to skonsolidowana platforma zapewniająca bezpieczeństwo w urządzeniach Fortigate. Umożliwia ochronę sieci za pomocą najszybszych na rynku technologii zaimplementowanych w firewallu. Fortigate daje również swobodę rozmieszczenia najszerszego zakresu dostępnych technologii bezpieczeństwa, dopasowanych do dynamicznego środowiska sieciowego.

Watchguard UTM

WatchGuard oferuje dynamiczne, wydajne i łatwe w użyciu rozwiązania do zabezpieczania sieci z zakresu UTM i Next-Generation Firewall.

Zabezpieczenie infrastruktury datacenter:

Serwery Dell

Dell w portfolio posiada zarówno serwery (Serwery PowerEdge), jak i macierze (Seria Dell Storage S.C., PowerStore, Seria EqualLogic PS, PowerVault z serii MD, Seria PowerVault ME4).

Macierze NetApp

Macierz dyskowa NetApp pozwala skonsolidować zróżnicowane środowisko informatyczne oraz umożliwia replikowanie danych pomiędzy różnymi lokalizacjami. Zachęcamy do skorzystania z dostępnego na naszym sklepie internetowym konfiguratora macierzy NetApp.

NetApp kojarzy się głównie z macierzami, choć warto nadmienić, że w swoim portfolio posiada zaawansowane systemy cybersecurity, jak choćby system ONTAP, który szerzej opisujemy na podstawie naszego case study wdrożenia NetApp ONTAP i MetroCluster dla Zarządu Transportu Miejskiego w Poznaniu.

Biblioteki taśmowe

Biblioteki taśmowe zwane również streamerami to urządzenia magazynujące dane wykorzystujące nośniki magnetyczne (taśmy). Ze względu na swoje właściwości najczęściej wykorzystywane są w celu archiwizacji danych. Najbardziej popularne nośniki to LTO (Linear Tape-Open) najnowszy standard LTO-8 charakteryzuję się pojemnością 12TB dla pojedynczej kasety. Urządzenia możemy podzielić na napędy wewnętrzne wbudowane w serwer i zewnętrzne komunikujące się po FC (Fiber Channel), SAS (Serial Attached SCSI) i iSCSI.

Uwierzytelnianie wieloskładnikowe:

Eset secure

ESET Secure Authentication to zaawansowane narzędzie ochrony sieci oraz firmowych danych podczas zdalnego łączenia się z systemem. Dwuetapowa autoryzacja z wykorzystaniem haseł jednorazowych generowanych poprzez urządzenie mobilne. Za pomocą ESET Secure Authentication zabezpieczysz: dostęp do VPN Twojej firmy, protokół zdalnego pulpitu (RDP), dodatkowe uwierzytelnienie logowania do komputera (logowanie do systemu operacyjnego), usługi Web / Cloud za pośrednictwem Microsoft ADFS 3.0, takie jak np. Office 365, Outlook Web App (OWA), aplikacje webowe Microsoft, widok VMware Horizon, usługi oparte na RADIUS, Exchange Control Panel i Exchange Administrator Center.

Microsoft Office365

Konfigurując uwierzytelnianie wieloskładnikowe, możesz dodać do logowania się na swoim koncie usługi Microsoft 365 dodatkową warstwę zabezpieczeń. Na przykład najpierw wprowadzasz hasło, a po wyświetleniu monitu wpisujesz także dynamicznie wygenerowany kod weryfikacyjny dostarczony przez aplikację uwierzytelniania lub wysłany na twój telefon. Instrukcja dostępna jest na stronie Microsoft. Funkcja Microsoft Authenticator może być używana nie tylko do konta Microsoft, konta służbowego lub szkolnego, ale także do zabezpieczania kont w serwisach Facebook, Twitter, Google, Amazon i wielu innych. Jest to bezpłatne w systemie iOS lub Android.

Watchguard AuthPoint MFA

WatchGuard AuthPoint MFA Funkcjonalność IPSec VPN od WatchGuard pozwala na dwuskładnikowe uwierzytelnienie (2FA). Dzięki Seamless Roaming, Windows-Logon oraz możliwości wykrywania zaufanych sieci. Narzędzie ułatwia pracę użytkowników, zapewniając jednocześnie najwyższy poziom bezpieczeństwa.

Z kolei WatchGuard Cloud to platforma służąca do zarządzania, w której administrowany jest AuthPoint. Ułatwia natychmiastowe, a później – w miarę rozwoju bazy– stopniowe skalowanie działalności w zakresie ochrony tożsamości. Podczas tworzenia konta klienta można w pełni zautomatyzować dodawanie nowych użytkowników.

Systemy do wykrywania, analizy i monitorowania zagrożeń:

FortiAnalyzer

Fortinet FortiAnalyzer to potężna platforma służąca do zarządzania logami, ich analizy i raportowania. Rozwiązanie zostało zaprojektowane tak, aby zapewnić organizacjom automatyzację, koordynację w jednym okienku i reagowanie w celu uproszczenia operacji bezpieczeństwa, a także proaktywną identyfikacje i usuwanie zagrożeń oraz pełną widoczność całej powierzchni ataku.

Więcej na temat funkcjonalności i korzyści w zakładce FortiAnalyzer.

Wykrywanie i blokowanie zagrożeń:

Fortimail

FortiMail, stworzony przez firmę Fortinet, jest jednym z wiodących rozwiązań w zakresie bezpieczeństwa poczty elektronicznej. Zapewnia on nie tylko zaawansowaną ochronę przed zagrożeniami, ale także oferuje rozwiązania związane z komunikacją i zgodnością z przepisami. Wykorzystując inteligencję sztuczną i analizę behawioralną, FortiMail identyfikuje i blokuje złośliwe wiadomości e-mail, ochraniając przedsiębiorstwa przed potencjalnie szkodliwym oprogramowaniem. Więcej na: FortiMail.

Forticlient

Rozwiązanie FortiClient gwarantuje kompleksowe bezpieczeństwo klasy enterprise – pełen zakres zabezpieczeń dla urządzeń PC lub laptopów, nawet kiedy używane są w niezabezpieczonych sieciach publicznych. FortiClient zapewnia możliwość tworzenia połączeń SSL oraz IPSec VPN. Wyposażony jest w firewall, skanowanie antivirus/antispyware, IPS, filtrowanie WEB, antispam, optymalizację WAN oraz wiele więcej. Szczegóły: FortiClient.

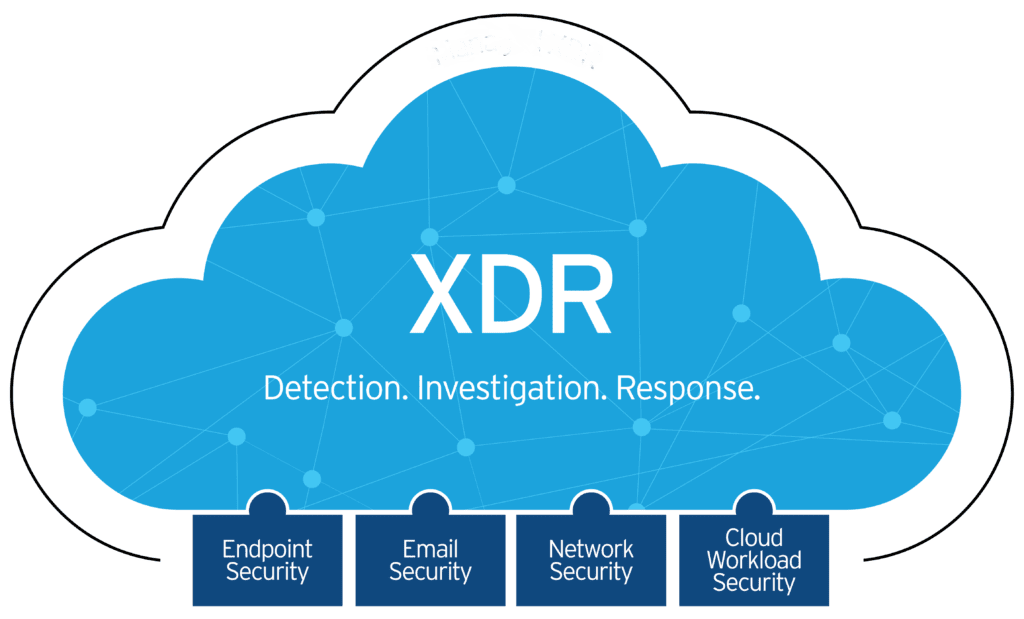

Watchguard XDR/EDR

WatchGuard EDR odpowiada na znane i nieznane zagrożenia, zapewniając widoczność i kontrolę aplikacji działających w sieci. Dodanie WatchGuard EDR do rozwiązania antywirusowego dla punktów końcowych wypełnia luki w zakresie kompleksowej, skutecznej ochrony punktów końcowych.

WatchGuard XDR gromadzi dane w różnych warstwach bezpieczeństwa, aby szybko wykrywać, analizować i reagować na cyberataki.

Eset Inspect (XDR)

Eset Inspect (XDR) Narzędzie Extended detection & response firmy ESET umożliwia nieustanne, kompleksowe monitorowanie aktywności urządzeń w czasie rzeczywistym, dogłębną analizę podejrzanych procesów oraz natychmiastową reakcję na incydenty i ataki. W połączeniu z ochroną stacji roboczych, ESET Inspect stanowi kompleksowy produkt pozwalający na zapobieganie atakom, wykrywanie zagrożeń i łagodzenie skutków naruszenia bezpieczeństwa.

Inwentaryzacja sprzętu i oprogramowania:

ITManager

ITManger jest narzędziem, które pomaga centralnie zarządzać infrastrukturą informatyczną oraz procesami IT w organizacji. To optymalne narzędzie umożliwiające scentralizowanie wymaganych funkcjonalności w jednym widoku/panelu, dla:

Zarządzania majątkiem organizacji – Asset Management

Bezpieczeństwa zasobów elektronicznych – Data Security

Obsługa linii wsparcia użytkowników – Help Desk System

Optymalizacji kosztów i zwiększenie efektywności działania – Work Analyser

Więcej na temat funkcjonalności i korzyści w zakładce ITManager.

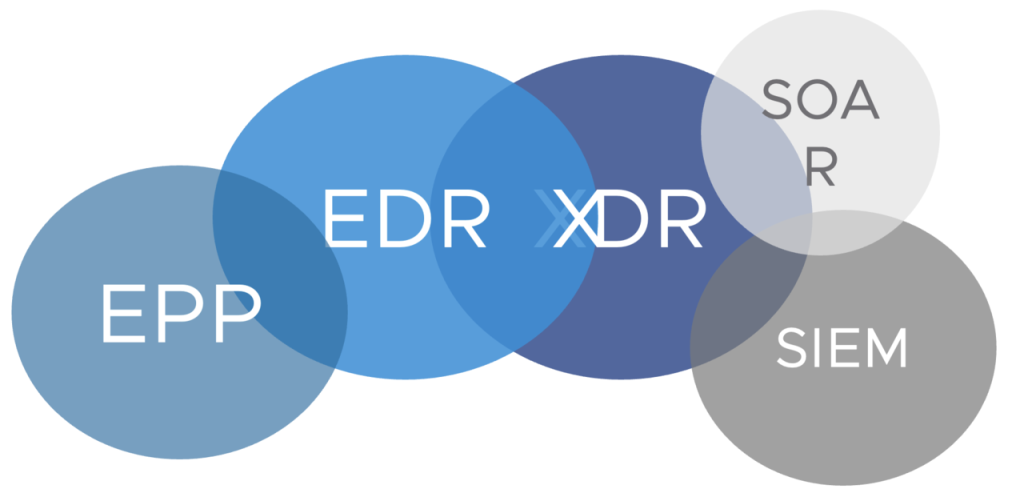

Wyjaśnienie pojęć z systemu bezpieczeństwa (m.in. co to jest SIEM, EDR, SOAR).

• SIEM (ang. Security Information and Event Management)

SIEM to zarządzanie informacją i zdarzeniami bezpieczeństwa. Systemy SIEM pozwalają wykryć wszelkiego rodzaju anomalie, zagrożenia lub próby ataku, zbierając dane w jednym miejscu. Po przeprowadzeniu analizy generują spójny raport z wnioskami i rekomendacjami „na jednym ekranie”.

• NAC (ang. Network Access Control)

Kontrola dostępu do sieci (NAC), to proces ograniczania nieautoryzowanym użytkownikom i urządzeniom dostępu do sieci firmowej lub prywatnej.

• WAF (ang. Web Application Firewall)

Web Application Firewall to system bezpieczeństwa przystosowany do ochrony aplikacji internetowych. Dzięki prostemu modelowi działania pozwala na automatyczną kontrolę treści wchodzących do aplikacji (bez ingerencji użytkownika). Może być wdrażany jako osobne urządzenie sprzętowe lub wtyczka instalowana na serwerze webowym.

• EDR (ang. Endpoint Detection and Response)

Endpoint Detection and Response koncentruje się na identyfikowaniu i łagodzeniu zagrożeń, których celem są punkty końcowe sieci. EDR łączy stałe monitorowanie w czasie rzeczywistym, zbieranie danych z punktów końcowych i zaawansowaną korelację w celu reagowania na podejrzane działania powiązane z połączeniami z hostami i punktami końcowymi.

• MFA (ang. Multi-Factor Authentication)

Uwierzytelnianie wieloskładnikowe (MFA) to metoda uwierzytelniania, która wymaga od użytkownika podania dwóch lub więcej czynników weryfikacji w celu uzyskania dostępu do zasobu, takiego jak aplikacja, konto online lub VPN. MFA jest podstawowym elementem silnej polityki zarządzania tożsamością i dostępem (IAM).

• XDR (ang. Extended detection and response)

Rozszerzone możliwości wykrywania zagrożeń i reagowania na nie, często określane skrótem XDR, gromadzi i automatycznie koreluje dane na przestrzeni wielu warstw – poczty elektronicznej, punktów końcowych, serwerów, obciążeń chmury i sieci. To umożliwia szybsze wykrywanie zagrożeń oraz efektywniejsze analizowanie zdarzeń i reagowanie na przestrzeni warstw zabezpieczeń.

• SOAR (ang. Security Orchestration, Automation and Response)

SOAR (z ang. Security Orchestration, Automation and Response), jest stosunkowo nową platformą bezpieczeństwa, która wykorzystując scentralizowane zarządzanie różnymi narzędziami z dziedziny cyberbezpieczeństwa, pozwala na automatyzację pewnych działań, w celu analizy i eliminacji zagrożeń. Ta automatyzacja jest realizowana przez ujednolicenie integracji, zdefiniowanie sposobu wykonywania zadań i opracowanie planu reagowania na zdarzenia odpowiadającego potrzebom organizacji.

• MDR (ang. Managed Detection & Response)

MDR – Managed Detection & Response, czyli zarządzane wykrywanie i reagowanie na zagrożenia. Ponieważ liczba, różnorodność i stopień zaawansowania zagrożeń cyberbezpieczeństwa rośnie w sposób wykładniczy, coraz więcej organizacji zaczyna odczuwać trudności z utrzymaniem odpowiednio wyposażonych i obsługiwanych przez wykwalifikowaną kadrę centrów operacji bezpieczeństwa (z ang. SOC).

• EPP (ang. An endpoint protection platform)

Najprościej ujmując to rozwiązanie wdrażane na urządzeniach końcowych w celu zapobiegania atakom złośliwego oprogramowania opartym na plikach, wykrywania złośliwych działań oraz zapewniania możliwości badania i korygowania potrzebnych do reagowania na dynamiczne incydenty bezpieczeństwa i alerty.

Na co NIE można przeznaczyć funduszy z programu Cyberbezpieczny Samorząd?

Ważnym aspektem projektu „Cyberbezpieczny Samorząd” jest odpowiednie wykorzystanie środków finansowych. Istnieją pewne wydatki, na które fundusze nie mogą być przeznaczone:

- Zakup ogólnego sprzętu informatycznego: Projektem nie są objęte finansowanie zakupu stacji roboczych, laptopów, smartfonów, tabletów czy innych urządzeń peryferyjnych. Celem projektu jest skoncentrowanie się na aspektach związanych z cyberbezpieczeństwem, a nie na ogólnym rozwoju infrastruktury IT.

- Zakup oprogramowania biurowego: Chociaż oprogramowanie biurowe jest niezbędne dla funkcjonowania JST, nie jest finansowane w ramach tego projektu. Wyjątkiem są systemy operacyjne, które są niezbędne do instalacji i utrzymania systemów bezpieczeństwa.

- Szkolenia niezwiązane z cyberbezpieczeństwem: Projekt obejmuje finansowanie szkoleń związanych z cyberbezpieczeństwem dla pracowników JST. Szkolenia z obsługi oprogramowania biurowego czy innych tematów niezwiązanych z bezpieczeństwem informacji nie są finansowane w ramach tego projektu.

- Usługi dostępu do internetu i abonamenty telefoniczne: Projekt nie obejmuje finansowania kosztów usług dostępu do internetu ani abonamentów telefonicznych.

Zakres zmian w dokumentacji konkursowej (aktualizacja 16.08):

– wydłużono termin na składanie wniosków konkursowych – nabór będzie trwał do 13.10.2023 do godziny 16:00;

– zaktualizowano Ankietę Dojrzałości Cyberbezpieczeństwa o informację dot. liczby pracowników w JST, oraz dodatkowe dane identyfikacyjne (TERYT);

– doprecyzowano zapis dot. maksymalnej intensywności dofinansowania i wskazano we wzorze Umowy o powierzenie Grantu podział na środki UE/BP;

– na liście wymagań niezbędnych do złożenia wniosku o kolejne transze i rozliczenia grantu wskazano obowiązek przesłania przez Grantobiorcę oświadczenia o przestrzeganiu przepisów dotyczących zasad horyzontalnych, o których mowa w art. 9 lub motywie 6 rozporządzenia ogólnego;

– zmodyfikowano oświadczenia o przetwarzaniu danych i przepisy obejmujące obowiązki związane z realizacją RODO;

– dodano we wzorze Umowy informację o niepodleganiu pomocy publicznej przez Grantobiorcę;

– dodano w Regulaminie Konkursu Grantowego zapis informujący o braku zastosowania zapisu art. 107 ust. 1 Traktatu o Funkcjonowaniu Unii Europejskiej dotyczącego pomocy publicznej, z uwagi na działalność JST w zakresie cyberbezpieczeństwa;

– zmodyfikowano (doprecyzowano) opis wskaźników projektu; – uzupełniono kryterium nr 8 Opis koncepcji projektu (w schemacie grantowym i załączniku nr 3) o informacje dotyczące zapewnienia zgodności projektu z zasadami: równości szans i niedyskryminacji, w tym dostępności dla osób z niepełnosprawnościami; równości kobiet i mężczyzn;

– dokonano zmiany w Katalogu wydatków kwalifikowalnych, celem doprecyzowania zapisów zgodnie z Katalogiem II priorytetu programu Fundusze Europejskie na Rozwój Cyfrowy 2021-2027;

– poprawiono oczywiste omyłki pisarskie/rachunkowe w dokumentacji konkursowej bez wpływu na zawartość merytoryczną.

Zastanawiasz się jakie obszary bezpieczeństwa mógłbyś usprawnić w ramach dofinansowania? Masz pytania odnośnie rozwiązań spełniających kryteria programu Cyberbezpieczny Samorząd? Skontaktuj się z nami!

| Zabezpieczenie infrastruktury datacenter: Macierze NetApp Serwery Dell Biblioteki taśmowe | Zabezpieczenia danych: Veeam backup Ferro Backup System Cyfrowy bunkier Dell | UTM: Fortinet UTM Watchguard UTM SIEM/SOAR: FortiSIEM |

| Uwierzytelnianie wieloskładnikowe: Eset secure Microsoft Office365 Watchguard AuthPoint MFA | Wykrywanie i blokowanie zagrożeń: Fortimail Forticlient Watchguard XDR/EDR | Inwentaryzacja sprzętu i oprogramowania: ITManager Systemy do wykrywania, analizy i monitorowania zagrożeń: FortianAlyzer |