Definicja systemu zapobiegania włamaniom (IPS)

System zapobiegania włamaniom (IPS) pomaga organizacjom w identyfikowaniu złośliwego ruchu i proaktywnie blokuje taki ruch przed wejściem do ich sieci.

Produkty wykorzystujące technologię IPS mogą być wdrażane w trybie on-line w celu monitorowania ruchu przychodzącego i sprawdzania go pod kątem luk w zabezpieczeniach i exploitów, a w przypadku wykrycia podejmą odpowiednie działania określone w polityce bezpieczeństwa, takie jak blokowanie dostępu, poddawanie hostów kwarantannie lub blokowanie dostępu do zewnętrznych witryn internetowych, które może spowodować potencjalne naruszenie.

Jak działają systemy zapobiegania włamaniom?

Usługa bezpieczeństwa IPS jest zwykle wdrażana „in line”, gdzie znajduje się w bezpośredniej ścieżce komunikacyjnej między źródłem a miejscem docelowym, gdzie może analizować w czasie rzeczywistym cały ruch sieciowy na tej ścieżce i podejmować zautomatyzowane działania zapobiegawcze . IPS można wdrożyć w dowolnym miejscu sieci, ale ich najczęstsze wdrożenia to:

Krawędź przedsiębiorstwa

Centrum danych przedsiębiorstwa

IPS wykorzystuje sygnatury, które mogą być zarówno luką w zabezpieczeniach, jak i exploitem, w celu identyfikacji złośliwego ruchu. Zazwyczaj są to wykrywanie oparte na sygnaturach lub wykrywanie oparte na anomaliach statystycznych w celu identyfikacji szkodliwej aktywności.

Wykrywanie oparte na sygnaturach wykorzystuje unikalnie identyfikowalne sygnatury, które znajdują się w kodzie exploita. Po wykryciu exploitów ich sygnatury trafiają do bazy danych. Wykrywanie oparte na sygnaturach dla IPS obejmuje albo sygnatury związane z exploitami, które identyfikują poszczególne exploity, albo sygnatury związane z lukami, które identyfikują lukę w systemie będącym celem ataku. Sygnatury narażone na luki są ważne dla identyfikacji potencjalnych wariantów exploitów, które nie były wcześniej obserwowane, ale zwiększają również ryzyko wyników fałszywie pozytywnych (łagodnych pakietów błędnie oznaczonych jako zagrożenia).

Wykrywanie statystyczne oparte na anomaliach losowo próbkuje ruch sieciowy, a następnie porównuje próbki z podstawowymi poziomami wydajności. Gdy próbki zostaną zidentyfikowane jako znajdujące się poza linią bazową, IPS uruchamia działanie zapobiegające potencjalnemu atakowi.

Gdy IPS zidentyfikuje złośliwy ruch, który może być wykorzystany przez sieć, wdraża tak zwaną wirtualną łatkę dla ochrony. Wirtualna łatka działa jako środek bezpieczeństwa przed zagrożeniami wykorzystującymi znane i nieznane luki w zabezpieczeniach. Wirtualna poprawka działa poprzez implementację warstw zasad i reguł bezpieczeństwa, które zapobiegają i przechwytują wykorzystanie ścieżek sieciowych do i od luki w zabezpieczeniach, zapewniając w ten sposób ochronę przed tą luką na poziomie sieci, a nie na poziomie hosta.

IPS a IDS

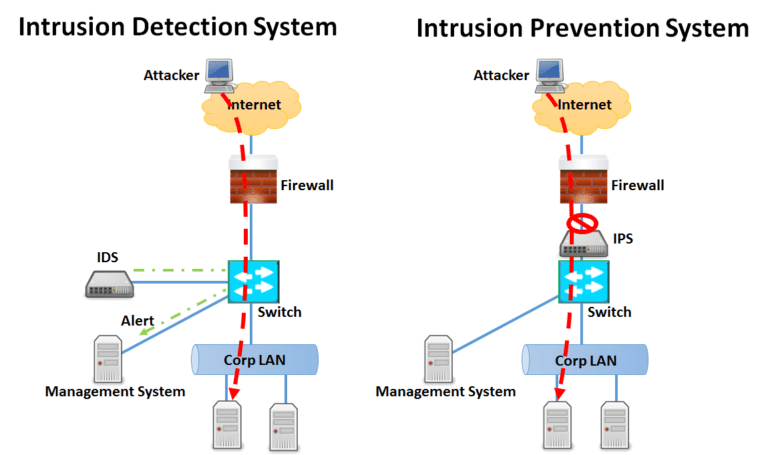

Podczas gdy systemy IDS monitorują sieć i wysyłają alerty do administratorów sieci o potencjalnych zagrożeniach, systemy IPS podejmują bardziej istotne działania w celu kontroli dostępu do sieci, monitorowania danych o włamaniach i zapobiegania rozwojowi ataków.

IPS był ewolucją systemu wykrywania włamań (IDS). Technologia IDS wykorzystuje tę samą koncepcję identyfikacji ruchu i niektóre podobne techniki, z główną różnicą polegającą na tym, że IPS są wdrażane „w linii”, a IDS są wdrażane „off-line” lub w trybie on-tap, gdzie nadal sprawdzają kopię całego ruchu lub przepływu, ale nie może podjąć żadnych działań zapobiegawczych. IDS są wdrażane wyłącznie w celu monitorowania i dostarczania analiz oraz wglądu w zagrożenia w sieci.

Autor tekstu

Paweł Myślicki

IT Systems Engineer

tel. 575 390 330, pawel_m@ht.poznan.pl